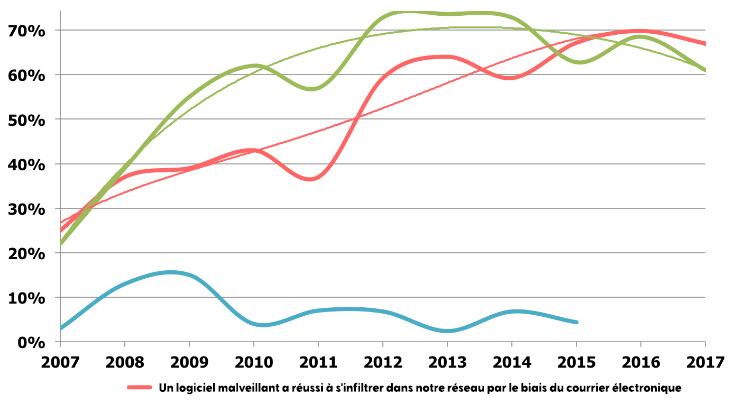

Au cours des dernières années, la pratique du hameçonnage, c’est-à-dire les tentatives d’obtention illégale d’informations sensibles par des attaquants sur internet, a augmenté de façon spectaculaire.

Selon des informations récentes provenant d’Osterman Research, depuis la mi-2014, l’hameçonnage est le premier moyen d’infiltrer un réseau avec des logiciels malveillants. Que pouvez-vous donc faire pour préparer vos employés à lutter contre les escroqueries par hameçonnage? Parce qu’il suffit qu’un seul employé clique sur ce lien ou télécharge cette pièce jointe.

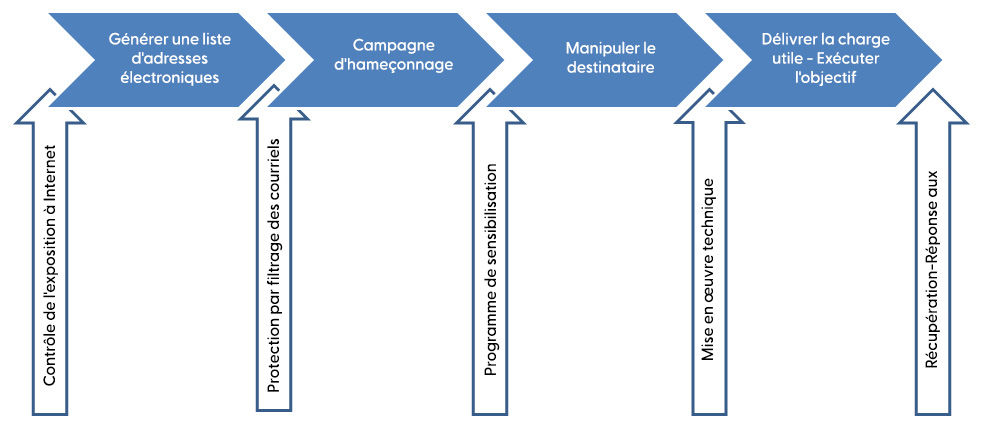

Pour savoir quelles protections vous pouvez mettre en place, il est important de comprendre les étapes d’une campagne d’hameçonnage. Une campagne d’hameçonnage se déroule en quatre grandes étapes, comme le montre le schéma ci-dessous.

La première étape consiste à générer une liste d’adresses électroniques que le malfaiteur compte hameçonner. Certains croient qu’il s’agit d’une quantité d’adresses de qualité, d’autres jouent la carte de la probabilité. Bien qu’il existe de nombreuses façons de générer des listes, je souhaite me concentrer sur une catégorie d’outils de piratage appelés « collecteurs ». Les collecteurs d’adresses électroniques sont des programmes dans lesquels on entre un nom de domaine et le programme parcourt l’internet à la recherche d’adresses électroniques, puis compile une liste. Ces outils fournissent même une liste d’employés trouvés sur LinkedIn, où les « malfaiteurs de qualité » apprennent à connaître plus intimement leurs futures victimes et à personnaliser les campagnes d’hameçonnage en fonction d’elles. C’est ce qu’on appelle communément le harponnage.

Maintenant que la liste d’adresses électroniques a été générée, les criminels doivent décider de la manière dont ils vont envoyer le courriel de hameçonnage. Ils doivent décider s’ils veulent usurper une adresse électronique ou acheter un nom de domaine valide. La falsification d’une adresse électronique consiste à falsifier l’en-tête d’un message électronique de sorte que celui-ci semble provenir d’une personne ou d’un endroit autre que la source réelle. Il s’agit de l’une des méthodes les plus difficiles à identifier à l’œil nu, car l’adresse “de provenance » peut ressembler EXACTEMENT à l’adresse usurpée.

Une fois que les courriels ont été envoyés et remis aux victimes potentielles, le malfaiteur attend de voir s’ils parviennent à convaincre quelqu’un de cliquer sur le lien, de télécharger la pièce jointe ou d’envoyer les informations demandées pour atteindre son objectif final.

Que pouvez-vous donc faire pour éviter que vos employés ne deviennent des cibles?

Tout d’abord, il est important de comprendre que la sécurité doit être appliquée par couches successives. Il n’existe pas de « solution miracle » ou de solution unique pour s’immuniser. La figure ci-dessous montre les possibilités de se protéger contre les différentes étapes d’un hameçonnage.

Le contrôle de la prolifération des adresses électroniques de votre organisation sur l’internet est nécessaire et très peu discuté. Allez sur le site internet de tout cabinet d’avocats ou de comptables et vous serez presque assuré de voir la biographie de chaque personne, y compris son adresse électronique. Est-il possible de faire plus simple? Je reconnais qu’il y a une raison « moins bonne » à cela. Mais voici des moyens de conserver vos adresses électroniques avec un certain degré de protection:

- Créez un pseudonyme ! Un pseudonyme est une adresse électronique alternative qui ne peut être utilisée que pour les livraisons entrantes à une adresse électronique réelle. La plupart des organisations utilisent aujourd’hui <prénom><famille>@<domaine> Créez un pseudonyme pour <initiale du prénom><initiale du prénom><nom de famille>@<domaine>. Demandez ensuite à vos employés de mettre en place une règle de messagerie selon laquelle tous les courriels envoyés à l’adresse électronique de l’alias sont placés dans un dossier différent de celui de la boîte de réception. Enfin, informez vos employés que tous les courriels envoyés à ce dossier personnalisé doivent être traités avec une attention particulière parce qu’ils sont accessibles au public.

- Utilisez une image! Étant donné que les adresses électroniques sont de nature textuelle, la plupart des sites internet les affichent sous forme de texte. La plupart du temps, cela se fait en utilisant le langage html. C’est sur cela que comptent les collecteurs d’adresses électroniques. Ils savent qu’une adresse électronique utilise la syntaxe <utilisateur>@<domaine>. Souvent, les collecteurs d’adresses électroniques recherchent dans le code du site internet un texte au format <utilisateur>@<domaine> où le <domaine> correspond à ce qui a été saisi par le criminel. L’utilisation d’une image ne permet pas d’extraire facilement le texte.

- Utilisez JavaScript! – Bon, c’est un peu technique. Cependant, si vous demandez au développeur de votre site internet de s’assurer que toutes les adresses électroniques sont affichées en JavaScript plutôt qu’en html, la mission est accomplie. La raison de cette recommandation est que JavaScript n’utilise pas la même syntaxe que <utilisateur>@<domaine> dans les coulisses pour l’afficher en tant que telle au visiteur du site internet.

- Optez pour le code ASCII! – Les codes ASCII sont traduits par les navigateurs en caractères lisibles pour les visiteurs. Toutefois, ils réduisent les chances qu’un robot spammeur ou un collecteur de courrier indésirable prenne connaissance de l’adresse.

- Utilisez des formulaires de contact! – Les formulaires de courrier électronique sécurisés sont le meilleur moyen, et le plus professionnel, de protéger les adresses électroniques tout en sollicitant des informations. Vous pouvez même mettre en place une barrière supplémentaire, un CAPTCHA, pour empêcher les robots de remplissage automatique d’attaquer le système.

- Créez des politiques! Il est vrai que vous n’avez pas toujours le contrôle sur la manière dont le site internet est développé. Mais que se passerait-il si le travail d’un employé était publié ou reconnu par un journal ou un magazine? C’est pourquoi vous devez disposer d’une adresse alias ou d’une boîte aux lettres générale telle que contact@domaine. Établissez une politique concernant les adresses électroniques dont l’utilisation est autorisée sur l’internet public.

Bon, votre exposition à l’internet est sous contrôle; cependant, une entreprise à laquelle vous envoyez fréquemment des courriels a été piratée et les criminels ont compilé votre liste d’adresses électroniques par ce biais.

Que pouvez-vous faire pour empêcher la diffusion de la campagne d’hameçonnage?

De nombreux fournisseurs de courrier électronique proposent un filtrage des courriels avec leur forfait. Ce filtrage de base n’est toutefois pas suffisant pour lutter contre les tentatives d’hameçonnage sophistiquées. Pour moins de un dollar par mois et par adresse électronique, vous pouvez mettre en place un système de filtrage qui filtre non seulement les courriels entrants, mais aussi les courriels sortants. Vous ne pensez peut-être pas à filtrer les courriels sortants, mais imaginez la responsabilité potentielle si l’un de vos courriels était piraté et utilisé pour envoyer des logiciels malveillants à vos clients, à vos fournisseurs ou à d’autres entreprises. Vous pouvez vous tourner vers des services tels que EveryCloud, MailRoute, ou Barracuda.

Ce sont là quelques-unes des raisons pour lesquelles il est important de considérer la sécurité en termes de couches. Ce que tout le monde a appris ces dernières années, c’est que malgré toutes les mesures techniques sophistiquées que nous pouvons mettre en œuvre, il semble toujours y avoir un moyen de les contourner. C’est sur cela que repose l’ingénierie sociale. Parfois, le moyen le plus simple de découvrir un mot de passe est de le demander! La mise en œuvre d’un programme de sensibilisation à la sécurité est devenue l’une des choses les plus importantes que vous puissiez faire, quelle que soit votre taille ou votre secteur d’activité.

Les programmes de sensibilisation à la sécurité ont évolué au fil du temps. Jusqu’à récemment, la plupart des formations étaient dispensées sans contrôle continu de la vigilance et des connaissances des participants en matière d’Internet. De nos jours, une formation efficace comprend des éléments qui sont intégrés dans les activités quotidiennes des employés. Prenons l’exemple d’un courriel simulant un hameçonnage. Si un employé clique sur le lien ou ouvre la pièce jointe, il sera dirigé vers une page de formation corrective expliquant pourquoi il n’aurait pas dû répondre à la pièce jointe. Le système indique également à la direction quels employés ont été victimes de l’hameçonnage. Lorsque les employés savent que leur entreprise envoie des courriels simulés de manière sporadique, ils ont tendance à y réfléchir à deux fois de peur d’être dénoncés. En outre, cela leur rappelle continuellement d’être prudents. Pour une démonstration, veuillez nous contacter.

Comment appliquer des mesures techniques.

D’une manière ou d’une autre, le malfaiteur a réussi à générer une liste d’adresses électroniques de votre organisation, à contourner vos filtres de courrier électronique et à piéger vos employés bien formés. En fonction de l’objectif final, il vous reste peut-être encore une couche de défense: les implémentations techniques. C’est ici que je suis généralement accueilli par un regard vide. C’est pourquoi je vais aborder brièvement quelques autres protections de haut niveau.

- Protections par pare-feu – Les pare-feu fournissent de nombreux mécanismes différents pour aider à protéger votre réseau. Des technologies telles que le sandboxing, le blocage GeoIP, l’antivirus sur le périmètre du réseau, la prévention des intrusions dans le réseau et les listes de contrôle d’accès n’en sont que quelques-unes.

- Empêcher les exécutables de s’exécuter dans des répertoires temporaires. Cela peut empêcher l’exécution de codes malveillants lors de l’ouverture d’une pièce jointe à un courrier électronique ou de la consultation d’un site internet malveillant.

- Renommer le nom par défaut des services vulnérables tels que Volume Shadow Copies permet de neutraliser les logiciels malveillants qui exploitent les services par leur nom.

- La mise en œuvre d’autorisations basées sur les rôles limitera les dommages causés par un seul employé à l’étendue des informations auxquelles il a accès.

- La création de dossiers partagés de type « pot de miel » empêche les logiciels malveillants de passer du temps sur des données inutiles et augmente le temps dont on dispose pour réagir avant que des données utiles ne soient affectées.

J’espère que vous tiendrez compte de ces avertissements et que vous mettrez en œuvre certaines des suggestions que j’ai présentées. Si tout a échoué et qu’un compromis réussit, un plan d’intervention en cas d’incident aidera votre entreprise à savoir ce qu’il faut faire ensuite. La plupart des entreprises ne tiennent compte que du secteur dans lequel elles opèrent et des réglementations qui s’y appliquent (HIPAA, SOX, GLBA, PCI, etc.). Cependant, il existe souvent des lois nationales qui sont indépendantes du secteur et qui s’appliquent à tous. Sachez quelles sont vos obligations légales en cas de violation et entretenez une relation préétablie avec une société de sécurité capable de réagir rapidement et d’identifier exactement ce qui a été compromis. Cela pourrait faire la différence entre fermer les portes ou rester en activité!

Pour plus d’informations, veuillez nous contacter.