En tant que dirigeant d’une petite ou moyenne entreprise, vous confiez le support de vos systèmes informatiques à un fournisseur. Comment évaluer si votre fournisseur fait le travail pour lequel vous le payez? Comment savez-vous qu’il met en œuvre les mesures de sécurité appropriées? Soyons réalistes, ces questions deviennent secondaires voire tertiaires par rapport à des questions telles que …..« Mes systèmes informatiques fonctionnent-ils correctement? » ou « Que dois-je faire, pour quel client, aujourd’hui? »

Le problème auquel je vois de nombreuses entreprises confrontées, c’est l’énorme quantité de choses dont elles doivent se préoccuper en une journée. La cybersécurité n’est pas un besoin immédiat, elle protège contre quelque chose qui peut ou ne peut pas arriver, et elle n’aide pas une entreprise à générer des affaires. La plupart des entreprises ont maintenant compris que l’attitude « je ne suis pas une cible parce que…. » n’est pas réaliste dans la pratique. Si vous pensez toujours ainsi, appelez-moi et discutons-en.

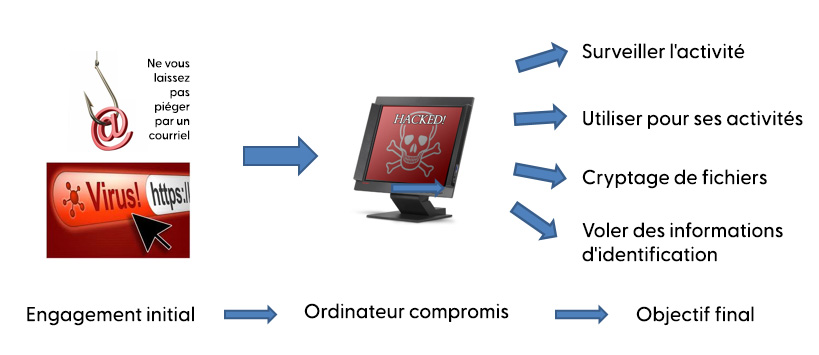

Si vous êtes toujours avec moi, c’est probablement parce que vous pouvez vous identifier à ce que j’ai dit jusqu’à présent. Maintenant, laissez-moi vous expliquer ce que vous pouvez faire pour obtenir une solution à 80% pour un effort de 20%. De nombreux documents de recherche sur les tendances ont conclu que la majorité des compromis actuels commencent par deux modus operandi communs ou « m.o. » en abrégé. Comme le montre la figure ci-dessous, l’engagement initial commence par un courriel ou un site internet malveillant. Ensuite, une victime est trouvée et conduit à un ordinateur compromis qui permet alors à l’auteur de l’attaque d’atteindre son objectif final, qui peut être un certain nombre de choses.

Intéressons-nous aux courriels et aux sites internet malveillants. Quelle est la première chose qui doit se produire pour permettre à un auteur de lancer une campagne d’hameçonnage? Il doit avoir vos adresses électroniques, n’est-ce pas? Si vous souhaitez savoir comment les auteurs génèrent leur liste d’adresses électroniques et ce que vous pouvez faire pour vous protéger, venez assister à l’un de nos prochains séminaires.

Après la création d’une liste d’adresses électroniques, quelle est l’étape suivante d’une campagne d’hameçonnage? L’auteur doit créer un courriel de hameçonnage et le faire parvenir aux adresses électroniques, puis attendre sa prochaine victime. Que pouvez-vous faire pour vous protéger contre cette étape? Pourquoi ne pas mettre en place un système de filtrage des courriels qui filtrera non seulement les courriels malveillants, mais aussi tous les courriels indésirables que vous recevez quotidiennement. Qui a dit que la sécurité ne pouvait pas contribuer à la productivité? Imaginez le gain de temps lorsque vous n’aurez plus de spam ou de courriels indésirables dans votre boîte de réception. Attention, les filtres de messagerie ne sont pas tous créés de la même manière et certains sont plus efficaces que d’autres. Vous souhaitez savoir ce qu’il faut rechercher dans un filtre de messagerie? Venez assister à l’un de nos prochains séminaires.

Pouvez-vous deviner quelle est la dernière étape de l’engagement initial? Elle doit avoir lieu avant que l’ordinateur ne soit compromis. La victime doit tomber dans le panneau en cliquant sur un lien, en téléchargeant une pièce jointe ou en répondant aux informations demandées. La défense contre cette phase est une approche à plusieurs volets. Elle commence par la formation de l’employé à l’identification des courriels malveillants, mais admettons qu’il se fasse quand même piéger. Certaines mesures techniques peuvent être mises en œuvre pour minimiser les chances que le logiciel malveillant s’exécute avec succès. Si vous souhaitez en savoir plus sur les programmes de sensibilisation à la sécurité ou sur ces mesures techniques, venez assister à l’un de nos prochains séminaires.

Maintenant que nous avons parlé des courriels malveillants, qu’en est-il des sites internet malveillants? Il s’agit là aussi d’une approche à plusieurs volets. Elle commence par la formation des employés, mais comporte également un volet technique. Des dispositifs tels que le blocage des géo-IP, l’antivirus de passerelle, les systèmes de filtrage de contenu, les systèmes de prévention des intrusions peuvent sembler très techniques et aller à l’encontre des « 20% d’efforts » évoqués au début. En réalité, ce n’est pas le cas. Les fournisseurs ont intégré ces filtres dans leurs pare-feux et, pour la plupart, ils peuvent être autogérés. Si vous souhaitez en savoir plus sur ces fonctionnalités, venez assister à l’un de nos prochains séminaires.

J’espère vous avoir donné un aperçu des étapes à suivre pour être victime de cybercriminels et vous avoir suffisamment aguiché pour vous motiver à venir à l’un de nos séminaires. Je peux vous dire que nous excellons à …..: nous faisons des démonstrations visuelles de ce que font les cybercriminels. Cela permet de rendre la « cybersécurité » plus tangible, d’augmenter votre niveau de compréhension et de vous motiver à prendre les mesures appropriées pour vous assurer que vous continuez à faire ce que vous faites le mieux.